Хакерская группировка Lazarus, которую связывают с властями Северной Кореи, несколько лет взламывала биткоин-биржи по всему миру под видом организации CryptoCore. К такому выводу пришли исследователи безопасности из компании ClearSky.

Злоумышленники опустошали криптовалютные кошельки пользователей и сотрудников торговых платформ с помощью целевого фишинга. При общении с жертвами хакеры убеждали их загрузить вредоносный файл.

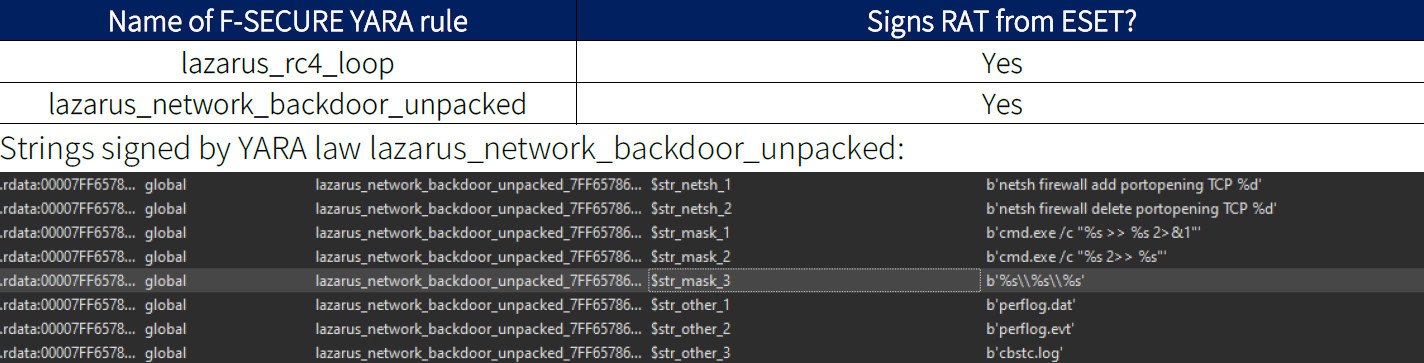

Эксперты ClearSky сравнили отчеты об этих атаках от компаний F-Secure, CERT JPCERT/CC и NTT Security. Помимо сходства в поведении и исходном коде, вредоносы CryptoCore обладают характерными признаками, которые содержатся в [simple_tooltip content=’инструмент для идентификации и классификации вредоносных программ’]YARA-правилах[/simple_tooltip] ESET и Kaspersky для Lazarus.

Правило YARA соответствует Lazarus RAT в отчете ESET. Данные: ClearSky.

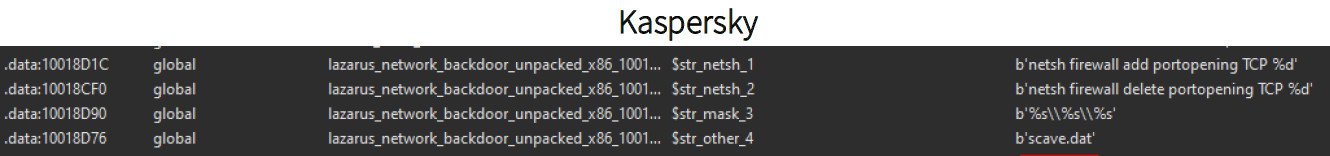

Одно из YARA-правил соответствует старому трояну удаленного доступа (RAT), о котором Kaspersky сообщил в 2016 году.

Данные: ClearSky.

В целом между отчетами F-Secure, NTT Security и JPCERT/CC эксперты ClearSky обнаружили 40 общих индикаторов компрометации (IoC), почти идентичный скрипт VBS, а также схожие RAT и стилеры.

Скрипт Lazarus VBS, используемый в нескольких кампаниях. Данные: ClearSky.

«Учитывая все сходства, ClearSky с высокой степенью вероятности относит кампанию CryptoCore к Lazarus», – говорится в заключении.

Напомним, группировка CryptoCore начала свою деятельности в середине 2018 года. За это время она взломала криптовалютные биржи в США, Израиле, Европе и Японии.

По оценке ClearSky, к июню 2020 года ущерб от деятельности хакеров составил $200 млн в криптовалюте.

Подписывайтесь на новости ForkLog в Telegram: ForkLog Feed — вся лента новостей, ForkLog — самые важные новости, инфографика и мнения.

ForkLog

Автор: Лена Джесс